Zero-Trust als Schlüssel zur NIS2-Compliance im Mittelstand

Angesichts der zunehmenden Bedrohungslage im Cyberraum wurde die NIS2-Richtlinie verabschiedet. Sie soll dazu beitragen, die IT-Sicherheit in Europa flächendeckend zu stärken und stellt auch mittelständische Unternehmen vor neue Aufgaben in puncto Cybersicherheit und Compliance. Um den gestiegenen Anforderungen gerecht zu werden, braucht es ganzheitliche Sicherheitsstrategien. Eine davon rückt zunehmend ins Zentrum der Aufmerksamkeit: Zero-Trust. Das Sicherheitsmodell adressiert exakt jene Maßnahmen, die Gesetzgeber und Cyberkriminelle gleichermaßen definieren: lückenlose Identitätsprüfung, minimale Zugriffsrechte und permanente Überwachung aller Netzwerkaktivitäten.

Cybersicherheit gehört längst zur unternehmerischen Sorgfaltspflicht – das unterstreicht auch die NIS2-Richtlinie. Die Verantwortung liegt dabei klar auf Ebene der Geschäftsführung, die für strategische Entscheidungen rund um die eigene IT-Sicherheit künftig stärker in die Pflicht genommen wird. Vorausschauende Unternehmen nutzen diesen Anlass, um Sicherheit und Compliance gemeinsam zu denken.

Zero-Trust-Grundlagen und NIS2-Compliance im Mittelstand

Zero-Trust basiert auf dem Prinzip „Never trust, always verify“. Jede Verbindungsanfrage durchläuft strenge Authentifizierungsprozesse – unabhängig davon, ob sie aus dem internen oder externen Netzwerk stammt. Diese Philosophie bricht radikal mit traditionellen, perimeterbasierten Sicherheitsansätzen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beschreibt Zero-Trust als Architekturprinzip, das auf minimalen Zugriffsrechten für alle Beteiligten basiert und verhindert, dass sich Angreifer nach einem Erstzugriff unbemerkt innerhalb des Netzwerks weiter ausbreiten können.

Die NIS2-Richtlinie erhebt Zero-Trust-Prinzipien faktisch zum Standard. Unternehmen müssen Risikomanagement-Maßnahmen einführen, die kontinuierliche Identitätsprüfung, Verschlüsselung und Zugriffskontrollen umfassen. Gerade mittelständische Betriebe in kritischen Sektoren stehen dabei vor der Herausforderung, diese Anforderungen mit begrenzten Ressourcen umzusetzen. Die gute Nachricht: Zero-Trust-Architekturen lassen sich schrittweise implementieren und adressieren die NIS2-Anforderungen systematisch.

Überblick über die NIS2-Richtlinie: Betroffene Sektoren und Mittelstandsrelevanz

Die NIS2-Richtlinie betrifft neben den bisherigen KRITIS-Betreibern Unternehmen in folgenden Wirtschaftssektoren: Energie, Verkehr, Finanzwesen, Gesundheit, Wasser, digitale Infrastruktur, öffentliche Verwaltung, Weltraum, Post/Kurier, Entsorgung, Lebensmittel, Chemie, Forschung, verarbeitendes Gewerbe, Telekommunikation, digitale Dienste sowie Anbieter von Vertrauensdiensten und Domains.

Regulierte Unternehmen werden anhand ihres Sektors und ihrer Größe als „wichtige“ (z. B. ab 50 Mitarbeitenden oder 10 Mio. € Umsatz + 10 Mio. € Bilanzsumme) oder „besonders wichtige Einrichtungen“ (ab 250 Mitarbeitenden oder 50 Mio. € Umsatz + 43 Mio. € Bilanzsumme) eingestuft.

Die NIS2-Pflichten treffen daher nicht nur Großkonzerne, sondern auch viele mittelständische Betriebe, etwa als Zulieferer oder Dienstleister. Um Klarheit zu gewinnen, bietet das BSI eine Betroffenheitsprüfung an, mit der Unternehmen schnell herausfinden können, ob und in welchem Umfang sie von NIS2 betroffen sind.

IT-Risikomanagement als Führungsaufgabe und wie Zero-Trust entlastet

Die NIS2-Richtlinie betont die Rolle der Unternehmensleitung für Cybersicherheit. Geschäftsführungen stehen in der Verantwortung, angemessene Schutzmaßnahmen zu steuern, Risiken zu bewerten und Strategien zur Prävention zu etablieren. Die persönliche Haftung unterstreicht diese Verantwortung. Sie kann insbesondere dann relevant werden, wenn eindeutige Versäumnisse vorliegen.

Zero Trust kann helfen, diese unternehmerische Verantwortung konkret mit Leben zu füllen. Zero-Trust bietet Geschäftsführungen einen operativen Rahmen für diese Verantwortung. Das Modell basiert auf nachvollziehbaren Regeln und dokumentiert sicherheitsrelevante Aktivitäten wie Zugriffsversuche, Netzwerkbewegungen oder Konfigurationsänderungen. So entstehen überprüfbare Nachweise für angemessenes Handeln im Sinne der Sorgfaltspflicht bis hin zu auditfähigen Reports.

Für Geschäftsführungen im Mittelstand wird Zero Trust damit nicht nur zu einem technischen Konzept, sondern auch zu einem Instrument für IT-Risikomanagement mit unternehmerischer Weitsicht.

Zero-Trust als strategischer Baustein zur NIS2-Umsetzung

Die NIS2-Richtlinie gibt keine konkreten technischen Maßnahmen vor. Stattdessen fordert sie angemessene Sicherheitsvorkehrungen, die auf einem risikobasierten Ansatz beruhen – orientiert an bewährten Standards wie ISO/IEC 27001 oder branchenspezifischen Sicherheitsstandards (B3S).

Zero Trust ist kein vorgeschriebenes Modell, bietet jedoch ein wirksames Sicherheitskonzept, das viele der geforderten Kontrollmechanismen strukturiert unterstützt. Zu den zentralen Prinzipien gehören Zugriffskontrollen, verschlüsselte Kommunikation, Multi-Faktor-Authentifizierung, Mikrosegmentierung, das Least-Privilege-Prinzip sowie die kontinuierliche Echtzeitüberwachung sicherheitsrelevanter Vorgänge. Diese Elemente lassen sich mit Zero-Trust-Architekturen gezielt abbilden und schaffen eine technische Basis, auf der viele NIS2-Anforderungen nachvollziehbar erfüllt werden können.

Zero Trust ersetzt dabei keine vollständige NIS2-Strategie, ergänzt jedoch zentrale Bausteine wie Risikomanagement, Notfallplanung und Meldeprozesse – kombiniert mit automatisierter Überwachung und durchgängiger Protokollierung als Grundlage für Audits und Nachweise. Gerade für mittelständische Unternehmen kann Zero Trust ein praxisnaher Einstieg in die Umsetzung regulatorischer Vorgaben sein – mit dem Vorteil, Sicherheitsniveau und Nachweispflichten effizient zu verbinden.

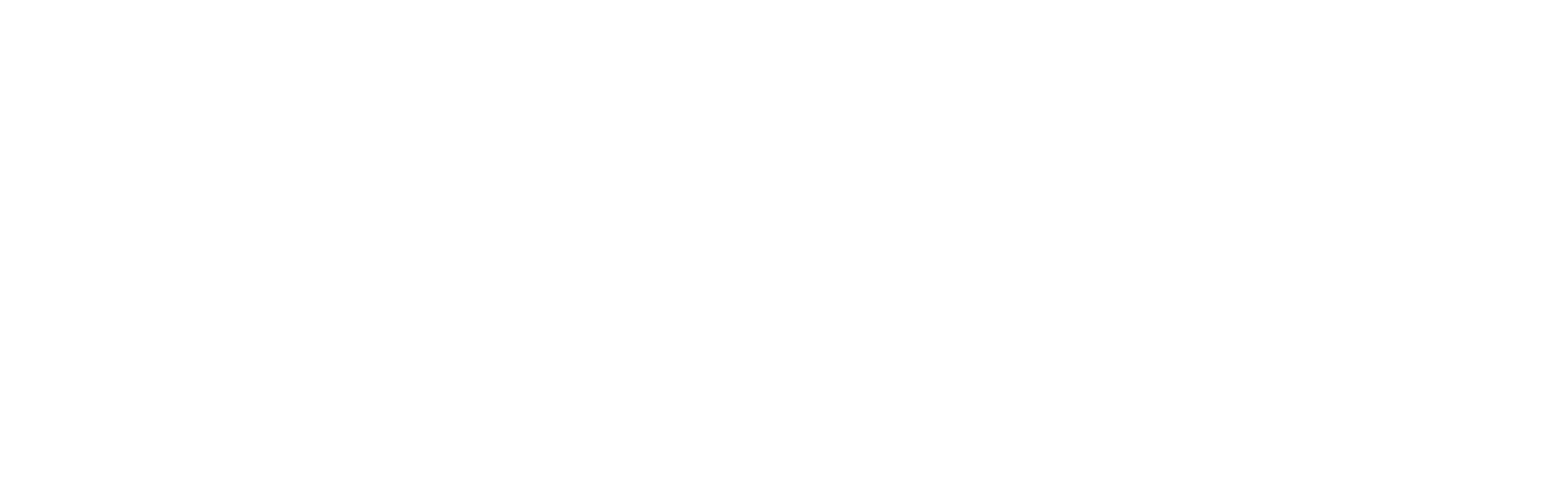

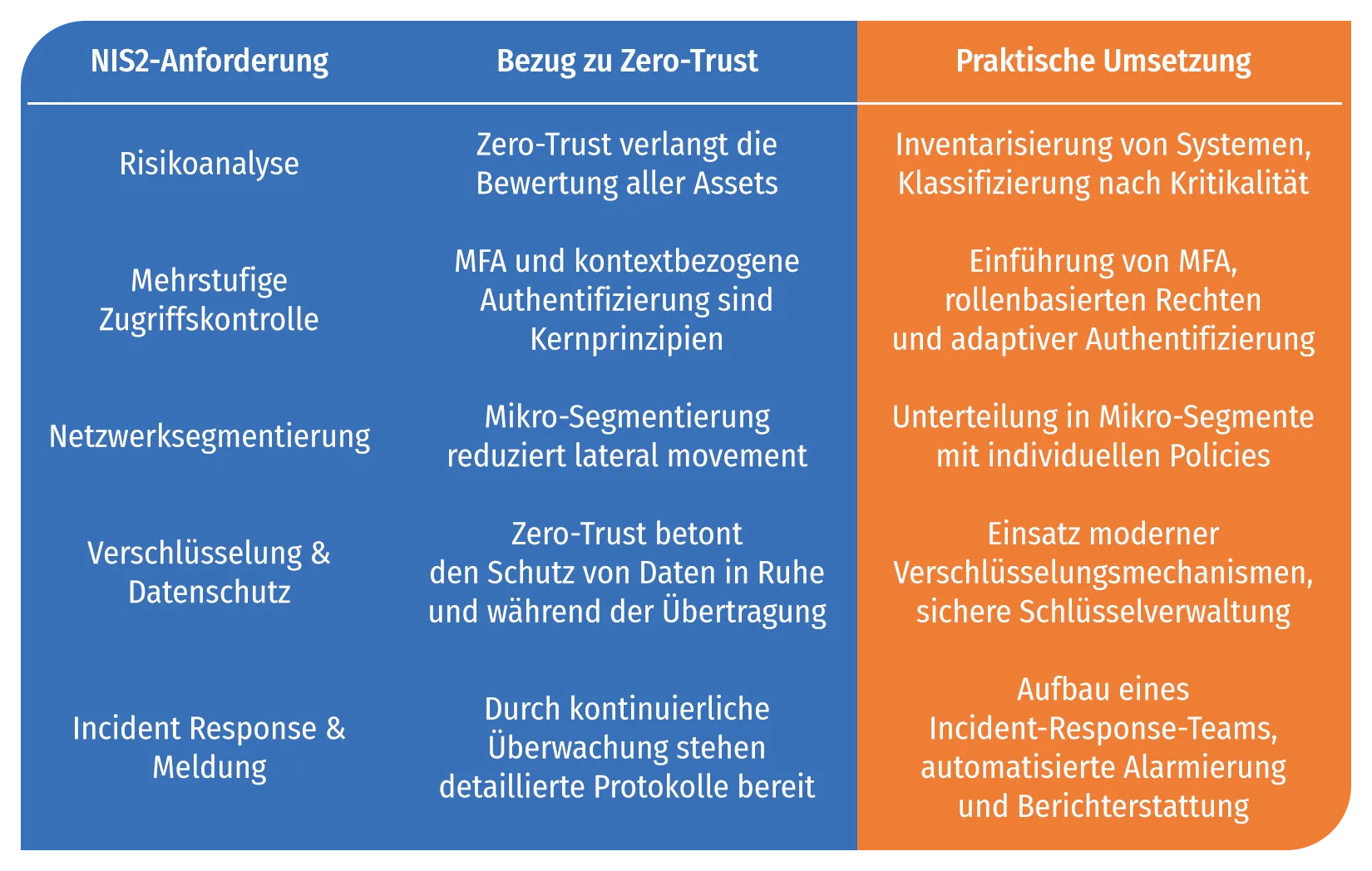

NIS2‑Anforderungen im Überblick und wie Zero‑Trust‑Maßnahmen unterstützen können

Damit Unternehmen ihrer Verantwortung im Sinne der NIS2-Richtlinie gerecht werden können, gilt es, eine Vielzahl technischer und organisatorischer Maßnahmen verbindlich umzusetzen. Die Richtlinie nennt hierzu klare Themenfelder, die im Informationssicherheitsmanagement ganzheitlich berücksichtigt werden müssen. Dazu gehören unter anderem:

- Risikoanalyse und Absicherung von Informationssystemen

- Erkennung, Bewältigung und Meldung von Sicherheitsvorfällen

- Aufrechterhaltung des Betriebs und Wiederherstellung im Notfall (Business Continuity)

- Backup- und Krisenmanagement

- Sicherheit in der Lieferkette und bei Dienstleistern

- Sicherheit in Entwicklung, Beschaffung, Wartung und Schwachstellenmanagement

- Bewertung der Wirksamkeit von Sicherheits- und Risikomanagementprozessen

- Schulungen zur Cybersicherheit und Förderung der Cyberhygiene

- Einsatz von Kryptografie und Verschlüsselung

- Zugriffskontrolle, Personalsicherheit und Anlagenmanagement

- Multi-Faktor-Authentifizierung und kontinuierliche Authentisierung

- Sichere Kommunikation (z. B. Sprache, Video, Text)

Zero Trust adressiert dabei nicht alle Felder gleichermaßen, bietet jedoch in mehreren Bereichen eine strukturierte technische Unterstützung. Die folgende Übersicht zeigt exemplarisch, wie ausgewählte Zero-Trust-Maßnahmen mit spezifischen NIS2-Anforderungen verknüpft sind.

Zero-Trust-Kernanforderungen für eine NIS2-konforme Sicherheitsarchitektur

Jede moderne Sicherheitsstrategie beginnt mit einer einfachen Frage: Wer hat wann Zugang zu welchen Daten und warum? Genau diese Haltung steht im Zentrum von Zero Trust. Anstatt pauschales Vertrauen zu gewähren, prüft das Modell jede Anfrage individuell und kontinuierlich.

Ein zentrales Element ist das Identitäts- und Zugriffsmanagement. Jeder Nutzer, jedes Gerät und jede Anwendung muss eindeutig identifiziert und aktiv autorisiert werden – idealerweise über eine Multi-Faktor-Authentifizierung (MFA), die unter NIS2 ohnehin zum Standard wird. Alle Zugriffsrechte basieren auf dem Least-Privilege-Prinzip: Mitarbeitende erhalten nur Zugriff auf das, was sie tatsächlich benötigen – nicht mehr. So lässt sich das Risiko durch Fehlbedienung oder kompromittierte Konten erheblich reduzieren.

Ein weiterer Baustein ist die Netzwerksegmentierung auf Mikroebene. Sie schafft separate Bereiche für unterschiedliche Systeme oder Anwendungen. Sollte es zu einem Sicherheitsvorfall kommen, bleibt der Schaden auf ein Minimum begrenzt.

Risikoanalyse und kontinuierliches Schwachstellenmanagement mit Zero Trust

erheitslücken gezielt beheben. Zero Trust hilft dabei, genau diese Prozesse zu operationalisieren; nicht einmalig, sondern kontinuierlich.

Ein schlüssiges Zero-Trust-Modell beginnt mit Transparenz: Systeme, Datenströme und Nutzerverhalten müssen bekannt und klassifiziert sein. Darauf aufbauend lassen sich Risiken realistischer einschätzen.

Zero-Trust-Systeme analysieren Anomalien, erkennen verdächtige Aktivitäten frühzeitig – oft gestützt durch KI-Verfahren – und schlagen im Fall von Auffälligkeiten automatisch Alarm. So können Angriffe bereits in einem frühen Stadium gestoppt werden.

Auch das Schwachstellenmanagement profitiert von der Architektur: Sicherheitslücken werden nicht nur erkannt, sondern können im Kontext bewertet werden. Welche Systeme sind betroffen? Wer hat Zugriff? Welche Daten sind gefährdet? Diese Einordnung hilft, Patches gezielt zu priorisieren und Maßnahmen strukturiert zu dokumentieren – ein großer Vorteil bei Compliance-Prüfungen.

Schnelle Reaktion: Incident Response und Anomalieerkennung in Zero-Trust-Umgebungen

Je früher ein Vorfall erkannt und eingedämmt wird, desto geringer die Folgen. Das ist nicht neu, aber mit NIS2 rückt das Thema Incident Response noch stärker in den regulatorischen Fokus. Unternehmen müssen Vorfälle nicht nur erkennen, sondern auch dokumentieren, analysieren und gegebenenfalls innerhalb kürzester Zeit melden.

Hier spielt Zero Trust seine Stärken aus, etwa durch automatisierte Protokollierung aller sicherheitsrelevanten Aktivitäten. Wenn ein ungewöhnliches Verhalten auftritt – zum Beispiel plötzliche Zugriffe außerhalb der Geschäftszeiten oder aus neuen Regionen – greifen automatisierte Mechanismen: Betroffene Konten werden gesperrt, zusätzliche Authentifizierungen eingefordert oder Sicherheitsteams umgehend informiert.

Dank der konsequenten Segmentierung bleiben Vorfälle lokal begrenzt. Anwendungen und Systeme arbeiten weiter, während kompromittierte Bereiche isoliert werden. So entsteht eine widerstandsfähige IT-Umgebung, die nicht nur den gesetzlichen Vorgaben, sondern auch den unternehmerischen Anforderungen an Business Continuity gerecht wird.

Lieferkettensicherheit durch klare Zugriffskontrolle

Externe Partner, Dienstleister und Auftragnehmen sind inzwischen fester Bestandteil vieler digitaler Prozesse. Doch jeder externe Zugriff bedeutet auch ein potenzielles Sicherheitsrisiko. NIS2 verlangt daher explizit Maßnahmen zur Sicherung der Lieferkette.

Zero Trust behandelt jeden Zugriff, ob intern oder extern, zunächst als potenzielle Bedrohung. Partner erhalten nur Zugriff auf klar definierte Anwendungen oder Daten – für einen begrenzten Zeitraum und unter laufender Kontrolle. So wird verhindert, dass sich ein kompromittiertes Partnerkonto unbemerkt im Unternehmensnetzwerk ausbreitet.

Zero Trust Network Access (ZTNA) bietet eine Alternative zu klassischen VPNs: Statt Netzwerkzugriff erhalten externe Partner nur Zugriff auf definierte Anwendungen. Statt das gesamte Unternehmensnetz freizuschalten, erhält der Dienstleister Zugriff auf genau eine Anwendung – nicht mehr. Das reduziert die Angriffsfläche erheblich und unterstützt NIS2-Vorgaben zur Lieferkettensicherheit klar und nachvollziehbar.

Zero-Trust-Implementierung für nachhaltige NIS2-Compliance

Zero-Trust entsteht iterativ: Die Implementierung richtet sich nach dem individuellen Risiko- und Schutzbedarf eines Unternehmens. Der erste Schritt ist immer eine klare Bestandsaufnahme: Welche Daten gibt es? Wer greift wie darauf zu? Welche Systeme sind geschäftskritisch?

Diese Analyse schafft Transparenz – oft auch über Altanwendungen oder unkontrollierte Datenflüsse, die im Alltag untergehen. Die Priorisierung orientiert sich an der Geschäftskritikalität und dem Risikopotenzial. Besonders sensible Bereiche wie Kundendaten oder Finanzsysteme erhalten bei der Einführung von Zero Trust Priorität. So lassen sich Sicherheitslücken gezielt schließen und erste Fortschritte in Richtung NIS2-Konformität schnell erreichen.

Parallel dazu wird die vollständige Zero-Trust-Architektur geplant. Ziel ist eine nachhaltig sichere IT-Struktur, in der Zugriffe, Datenflüsse und Autorisierungen durchgängig bewertet und gesteuert werden.

Zur technischen Umsetzung gehören unter anderem Identity and Access Management (IAM), Multi-Faktor-Authentifizierung, Netzwerksegmentierung und Security-Information-and-Event-Management (SIEM). Viele mittelständische Unternehmen nutzen hierfür Managed Security Services, die nicht nur moderne Sicherheitstechnologien bereitstellen, sondern auch operative Entlastung bieten. Das minimiert Aufwände im Tagesgeschäft – und sorgt gleichzeitig dafür, dass Sicherheitsprozesse professionell betrieben, dokumentiert, geprüft und weiterentwickelt werden.

Multi-Faktor-Authentifizierung und kryptografische Kontrollen

Multi-Faktor-Authentifizierung (MFA) ist ein zentrales Element moderner IT-Sicherheit – und sowohl fester Bestandteil des Zero-Trust-Ansatzes als auch eine Anforderung der NIS2-Richtlinie. Der Schutz sensibler Systeme beginnt damit, sicherzustellen, dass wirklich nur autorisierte Personen Zugriff erhalten – und genau hier liefert MFA entscheidende Vorteile.

Statt sich allein auf ein Passwort zu verlassen, kombiniert MFA mindestens zwei Faktorarten: beispielsweise Wissen (Passwort), Besitz (Smartphone oder Token) und optional auch Biometrie (z.B. Fingerabdruck). Moderne Zero-Trust-Systeme passen dabei den Sicherheitslevel dynamisch an. So kann der Login aus einem bekannten Netzwerk mit einer einfachen Abfrage genügen, während Zugriffe von ungewöhnlichen Geräten oder Standorten automatisch eine zusätzliche Absicherung erfordern.

Ein weiterer zentraler Baustein: Kryptografie schützt Daten – sowohl bei der Übertragung als auch bei der Speicherung. Zero Trust setzt konsequent auf Ende-zu-Ende-Verschlüsselung: Benutzerdaten, Anwendungen und Kommunikationswege sind so abgesichert, dass selbst interne Netzwerke keinen pauschalen Vertrauensstatus genießen.

Datenverschlüsselung und Backup-Strategien

Zero Trust geht davon aus, dass Angreifer auch innerhalb eines Netzwerks landen können. Die Konsequenz: Daten werden grundsätzlich verschlüsselt – egal ob auf Festplatten, in Datenbanken, in der Cloud oder unterwegs über Netzwerke. Damit bleiben sie auch dann geschützt, wenn ein Zugriff einmal gelingt.

Doch Technik allein reicht nicht. Für den Fall der Fälle braucht es eins: funktionsfähige Backups. NIS2 schreibt angemessene Backup-Strategien zur Geschäftskontinuität nach Sicherheitsvorfällen verbindlich vor – Zero Trust sorgt dafür, dass auch sie den nötigen Schutz haben. Backups werden verschlüsselt, regelmäßig getestet und durch Zugriffsmechanismen zuverlässig abgesichert.

Denn viele Unternehmen stellen erst im Notfall fest, dass ihr Backup nicht einsatzbereit ist. Zero Trust verlangt, dass Wiederherstellung und Zugriff im Notfall regelmäßig überprüft und dokumentiert werden – ein effektiver Baustein für mehr Sicherheit und Compliance.

Kontinuierliche Überwachung und Zero-Trust-Optimierung

Zero Trust ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Da sich Bedrohungen, Technologien und Geschäftsprozesse ständig verändern, muss auch die Sicherheitsarchitektur fortlaufend überprüft und angepasst werden.

Zentrale Komponenten wie SIEM-Systeme erfassen und analysieren sicherheitsrelevante Ereignisse, etwa untypische Zugriffsmuster oder fehlgeschlagene Anmeldeversuche. Dadurch lassen sich Schwachstellen erkennen und Anpassungen gezielt vornehmen.

Ein weiteres zentrales Element ist die regelmäßige Überprüfung von Zugriffsrechten. Mitarbeiter wechseln Positionen, Projekte enden, aber Zugriffsrechte bleiben häufig bestehen. Zero-Trust-Umgebungen unterstützen mit automatisierten Rezertifizierungsprozessen, bei denen Führungskräfte prüfen, ob Zugriffe weiterhin gerechtfertigt sind. So verbessert sich nicht nur die IT-Sicherheit im Alltag – auch die Einhaltung von NIS2-Anforderungen wird kontinuierlich dokumentiert und gefördert.

Praktische Handlungsschritte für mittelständische Unternehmen

Die Zero-Trust-Transformation wirkt auf den ersten Blick komplex. Doch mit einem strukturierten Vorgehen wird sie handhabbar. Der Einstieg beginnt mit einer vollständigen Bestandsaufnahme aller IT-Infrastrukturen, Datenbestände, Anwendungen und Zugriffswege. Welche Daten, Anwendungen und IT-Infrastrukturen existieren? Welche Zugriffspfade nutzen Mitarbeiter, Partner und Kunden? Diese Transparenz bildet die Grundlage für die nachfolgende Risikoanalyse, die kritische Systeme identifiziert und Handlungsfelder priorisiert. Strategisch klug ist der Fokus auf besonders schützenswerte Bereiche: regulierte IT-Komponenten, sensible Kundendaten und geschäftskritische Anwendungen.

Die Umsetzung umfasst mehrere Säulen. Modernes Identitätsmanagement mit Multi-Faktor-Authentifizierung und präzisen Rollenmodellen regelt Zugriffsrechte. Intelligente Netzwerksegmentierung trennt sensible Bereiche voneinander. Kontinuierliches Monitoring überwacht alle Zugriffe in Echtzeit. Abgesicherte Backup- und Recovery-Prozesse schützen gegen Datenverlust. Parallel dazu werden Mitarbeiter durch gezielte Schulungen sensibilisiert. Die lückenlose Dokumentation sichert Nachweise für Behörden und erfüllt Compliance-Anforderungen. Zusätzlich sorgt eine regelmäßige Überprüfung und Optimierung der bestehenden Maßnahmen dafür, dass die Sicherheit dauerhaft auf einem hohen Niveau bleibt.

Checkliste: Schritte zur Umsetzung von Zero-Trust für NIS2

Zero Trust lässt sich erfolgreich einführen, wenn Unternehmen die wichtigsten Schritte systematisch angehen. Die folgende Übersicht bietet eine praxisbewährte Orientierung – vom ersten Überblick bis zur langfristigen Etablierung einer sicheren Architektur.

- Bestandsaufnahme – Welche Systeme sind kritisch?

- Risikoanalyse – Wo liegen Schwachstellen?

- Identitätsmanagement – Einführung von MFA und Rollenmodellen.

- Netzwerksegmentierung – Trennung von sensiblen Bereichen.

- Monitoring – Echtzeit-Überwachung aller Zugriffe.

- Backup & Recovery – Schutz gegen Datenverlust.

- Schulung – Mitarbeiter einbeziehen und sensibilisieren.

- Dokumentation – Nachweis für Behörden und Compliance.

- Optimierung – regelmäßige Überprüfung und Optimierung der Maßnahmen.

Mit dieser Reihenfolge lässt sich Zero-Trust praxisnah und regelkonform umsetzen.

Technologie-Auswahl und Umsetzungspartner

Die technischen Möglichkeiten zur Zero-Trust-Umsetzung sind vielfältig – von lokalen Systemen über hybride Lösungen bis hin zu vollständig cloudbasierten Plattformen. Was sinnvoll ist, hängt von der IT-Struktur, vorhandenen Ressourcen und regulatorischen Vorgaben ab.

Gerade mittelständische Unternehmen profitieren häufig von einem erfahrenen Umsetzungspartner, der nicht nur bei Technik-Fragen hilft, sondern Prozesse verständlich macht, intern übersetzt und die Umsetzung begleitet.

Managed Security Services entlasten interne Teams im laufenden Betrieb – von 24/7-Überwachung über Zugriffsverwaltung bis zur Sicherstellung von Nachweispflichten. So können Unternehmen sich auf ihr Kerngeschäft konzentrieren und gleichzeitig regulatorische Vorgaben strukturiert erfüllen.

Mitarbeiter einbinden und Security-Awareness aufbauen

Technologie allein schafft keine Sicherheit. Mitarbeiter sind ein entscheidender Erfolgsfaktor für die Zero-Trust-Implementierung. Neue Authentifizierungsprozesse, Zugriffskontrollen und Sicherheitsrichtlinien verändern Arbeitsabläufe. Ohne das Verständnis und die Akzeptanz scheitern selbst technisch perfekte Lösungen an Nutzerfrustration und Workarounds.

Eine transparente Kommunikation hilft den Mitarbeitern zu verstehen, dass die geplanten Sicherheitsmaßnahmen das Unternehmen und ihre Arbeitsplätze schützen.

Schulungsprogramme und Security-Awareness-Trainings schaffen die Grundlage: Phishing erkennen, sicheres Passwortverhalten, neue Zugriffsmodelle verstehen. Regelmäßige Wiederholungen und simulierte Angriffe stärken das Sicherheitsbewusstsein langfristig und machen Mitarbeitende zur verlässlichen Verteidigungslinie.

Nächste Schritte: Beratung und Umsetzung in NRW

Die Umsetzung von Zero Trust ist ein strategischer Prozess, der neben Technologie auch Erfahrung und Planung erfordert. Unternehmen stehen dabei nicht allein: Für viele Mittelständler ist es hilfreich, auf Partner zu setzen, die den lokalen Markt, unternehmerische Realitäten und regulatorische Vorgaben kennen.

Als regionaler Partner mit Standorten in Krefeld und Köln unterstützt die pace-IT Mittelständler bei allen Schritten auf dem Weg zur NIS2-konformen Zero-Trust-Struktur – angefangen bei der Bewertung bestehender Systeme bis hin zum sicheren Betrieb über Managed Services.

Unsere Managed Security Services bieten Ihrem Unternehmen umfassenden Schutz und höchste Sicherheitsstandards. Durch kontinuierliches Monitoring, proaktive Bedrohungserkennung und individuelle Sicherheitskonzepte bleibt Ihre IT-Infrastruktur geschützt, resilient und jederzeit gegen moderne Cyberbedrohungen gewappnet.

Zu unseren Managed Security Services